La pandemia del Covid-19 ha provocado muchos cambios en el ámbito corporativo. Empresas de todos los tamaños y sectores se han visto obligadas a implementar el teletrabajo por los confinamientos y las restricciones a la movilidad. Los directivos deben tener en consideración una serie de medidas para que los empleados puedan realizar sus tareas profesionales de forma remota con todas las garantías de seguridad, y evitar ataques que conlleven una pérdida de información.

Antes de implementar el teletrabajo, es requisito indispensable que la organización elabore un plan para definir los equipos de trabajo y los roles de cada uno de los empleados. Uno de los primeros aspectos a tratar es: ¿Quién podrá acceder a qué información?

Lo primero y más importante de manera previa a la implementación del teletrabajo es la redacción de una política de seguridad. Un protocolo en el que se definen las responsabilidades y las obligaciones de los empleados respecto al uso de las tecnologías de las que disponen.

En la política de seguridad deben quedar claras el tipo de acciones que se pueden llevar a cabo, y quién dispone de la autorización necesaria para llevarlas a cabo.

Este protocolo debe ser tratado como el manual a seguir, partiendo de un reconocimiento de los activos de información. Es esencial que la empresa conozca el estado actual de dichos activos, y en qué fase del proceso de transformación digital se encuentra.

La información solo debe ser accesible para aquellos perfiles de usuario que realmente necesiten visualizar y trabajar con ella. La gestión de roles es uno de los aspectos más importantes para mejorar la seguridad en el teletrabajo.

En función de los objetivos planteados por la organización, los directivos deben establecer las responsabilidades de cada uno de los empleados. Además, es vital definir el ejecutor y el momento de tareas como la realización de copias de seguridad.

Cuando los empleados trabajan en remoto, significa que hay dispositivos que están accediendo a la red fuera de la compañía, de manera que es necesario hacer un seguimiento en tiempo real del tipo de tráfico que están generando. Lo más importante es detectar ingresos fallidos a servidores y la descarga de archivos desconocidos.

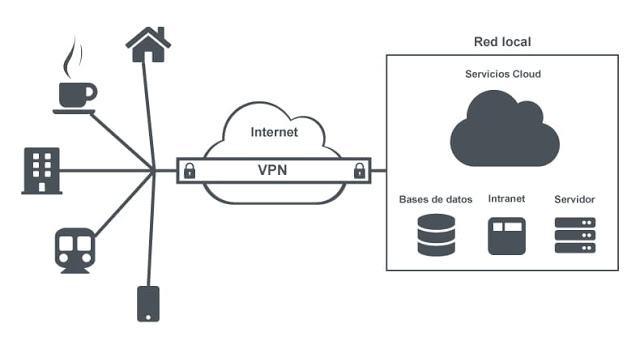

Es muy recomendable la implementación de conexiones VPN basadas en el cliente para un intercambio seguro de datos. Para acceder a la conexión segura, los empleados deben ejecutar la aplicación, y autenticarse con un nombre de usuario y contraseña previamente definidos.

Para una mayor seguridad, también se puede añadir un segundo factor de autenticación. Es la mejor solución para crear un canal cifrado entre la red remota y el equipo, garantizando con ello que el intercambio de datos es seguro.

Para mejorar la seguridad de los endpoints de los equipos de los trabajadores que desarrollan sus tareas de forma remota es esencial establecer un control de sus dispositivos. Teniendo en cuenta la gran variedad de dispositivos existentes en el mercado, es esencial restringir el acceso única y exclusivamente en los que se aplican las herramientas de seguridad que la compañía considere adecuadas.

Los trabajadores siempre deben acceder a la información corporativa desde equipos con un sistema operativo actualizado y una solución de seguridad instalada. Para garantizar que los datos y la información no se vean afectados por malware y códigos maliciosos, todos los dispositivos deben tener soluciones de seguridad, capaces de detectar este tipo de amenazas El principal objetivo es reducir a la mínima expresión el riesgo de sufrir un ciberataque.

A todo ello hay que sumar que la compañía debe reforzar códigos de acceso en aquellos dispositivos que cumplan con los estándares de seguridad de la organización para los empleados que trabajan de forma remota. Algunas de las configuraciones más comunes son la longitud mínima, máximos de inicio de sesión fallidos o caducidad del código de acceso en un breve periodo de tiempo.

La política de actualización del Sistema Operativo proporciona una serie de parámetros acerca de la actualizaciones del SO de los dispositivos. Es esencial que todos los dispositivos estén actualizados para cumplir con las medidas mínimas de seguridad.

Y, por último, para mejorar la seguridad de los endpoints de los equipos de los trabajadores hay que establecer una política de restricción de dispositivos. Ofrece la posibilidad de restringir determinadas funcionalidades o características en los dispositivos de los usuarios, como las conexiones de memorias USB.

El número de ciberataques contra empresas ha aumentado de forma exponencial en los últimos años. Un estudio de “Juniper Research” publicado recientemente señala que los hackers robarán 33.000 millones de registros anuales en el año 2023.

Por este motivo es tan importante la gestión de la seguridad de los endpoints de los equipos de los trabajadores para garantizar que todos los dispositivos en la red cumplen determinados niveles de protección y seguridad.

La gran mayoría de organizaciones instalan soluciones de software y antivirus en los equipos de sus oficinas, pero se olvidan de los dispositivos móviles. El auge del teletrabajo por la pandemia del coronavirus ha cambiado por completo el panorama, y ha obligado a las compañías a mejorar la seguridad de los endpoints.

Fuente: tecnologiaparatuempresa.ituser.es Foto: Jeff Sheldon